Grundlagen der Verschlüsselung in Netzwerken: Unterschied zwischen den Versionen

Dirk (Diskussion | Beiträge) |

Dirk (Diskussion | Beiträge) K bild größer |

||

| (7 dazwischenliegende Versionen von 4 Benutzern werden nicht angezeigt) | |||

| Zeile 1: | Zeile 1: | ||

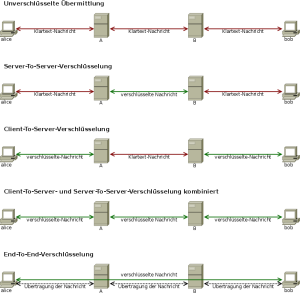

[[Bild:Diagramm_verschluesselung.png|thumb|Verschiedene Verschlüsselungsmethoden im Vergleich]] | [[Bild:Diagramm_verschluesselung.png|thumb|300px|Verschiedene Verschlüsselungsmethoden im Vergleich]] | ||

Für die verschlüsselte Kommunikation gibt es verschiedene Methoden, nach denen verschlüsselt wird. Dieser Grundlagenartikel gibt einen kurzen Überblick | Für die verschlüsselte Kommunikation gibt es verschiedene Methoden, nach denen verschlüsselt wird. Dieser Grundlagenartikel gibt einen kurzen Überblick über die verschiedenen Arten der Verschlüsselung. | ||

Komplett unverschlüsselter Austausch von Nachrichten ist mittlerweile unüblich. Das rechtsseitig dargestellte Diagramm zeigt die Verschlüsselungsmethoden nochmals grafisch auf. | Komplett unverschlüsselter Austausch von Nachrichten ist mittlerweile unüblich. Das rechtsseitig dargestellte Diagramm zeigt die Verschlüsselungsmethoden nochmals grafisch auf. | ||

== Server-To-Server == | == Arten der Verschlüsselung == | ||

Man unterscheidet, je nach Definition, drei bis vier Arten der Verschlüsselung. Nachfolgend die üblichen Varianten nebst kurzer Beispiele. | |||

=== Server-To-Server === | |||

Alice schickt ihre Nachricht bei dieser Art der Verschlüsselung unverschlüsselt an Server A. Server A verschlüsselt die Nachricht, und leitet sie verschlüsselt an Server B weiter. Server B entschlüsselt die Nachricht, und leitet sie unverschlüsselt an Bob weiter. | Alice schickt ihre Nachricht bei dieser Art der Verschlüsselung unverschlüsselt an Server A. Server A verschlüsselt die Nachricht, und leitet sie verschlüsselt an Server B weiter. Server B entschlüsselt die Nachricht, und leitet sie unverschlüsselt an Bob weiter. | ||

Diese Art der Verschlüsselung kann zum Beispiel bei einem Unternehmen mit mehreren Standorten vorkommen, die über das Internet verbunden sind. Innerhalb der jeweiligen Unternehmens-Standorte wird die Nachricht als Klartext-Nachricht übertragen, und bei der Übermittlung zwischen den beiden Standorten wird die Nachricht verschlüsselt. | Diese Art der Verschlüsselung kann zum Beispiel bei einem Unternehmen mit mehreren Standorten vorkommen, die über das Internet verbunden sind. Innerhalb der jeweiligen Unternehmens-Standorte wird die Nachricht als Klartext-Nachricht übertragen, und bei der Übermittlung zwischen den beiden Standorten wird die Nachricht verschlüsselt. | ||

== Client-To-Server == | === Client-To-Server === | ||

Bei dieser Verschlüsselungsmethode sendet Alice ihre Nachricht verschlüsselt an Server A. Server A empfängt die Nachricht, entschlüsselt sie, und leitet sie unverschlüsselt an Server B weiter. Server B leitet die Nachricht nun entweder unverschlüsselt direkt an Bob weiter, oder verschlüsselt sie („Server-To-Client-Verschlüsselung“) vorher. | Bei dieser Verschlüsselungsmethode sendet Alice ihre Nachricht verschlüsselt an Server A. Server A empfängt die Nachricht, entschlüsselt sie, und leitet sie unverschlüsselt an Server B weiter. Server B leitet die Nachricht nun entweder unverschlüsselt direkt an Bob weiter, oder verschlüsselt sie („Server-To-Client-Verschlüsselung“) vorher. | ||

Diese Verschlüsselungsmethode kann zum Einsatz kommen, wenn die beiden Server direkt miteinander verbunden sind, oder sich in einem geschlossenen Netzwerk befinden, die Clients allerdings über ein öffentliches Netzwerk auf die Server zugreifen. | Diese Verschlüsselungsmethode kann zum Einsatz kommen, wenn die beiden Server direkt miteinander verbunden sind, oder sich in einem geschlossenen Netzwerk befinden, die Clients allerdings über ein öffentliches Netzwerk auf die Server zugreifen. | ||

== Client-To-Server und Server-To-Server kombiniert == | === Client-To-Server und Server-To-Server kombiniert === | ||

Alice verschlüsselt ihre Nachricht, und sendet sie an Server A. Server A entschlüsselt die Nachricht, verschlüsselt sie für Server B, und sendet diesem Server die nun erneut verschlüsselte Nachricht. Server B entschlüsselt die Nachricht, und leitet diese entweder unverschlüsselt direkt an Bob weiter, oder verschlüsselt die Nachricht („Server-To-Client-Verschlüsselung“) vorher. | Alice verschlüsselt ihre Nachricht, und sendet sie an Server A. Server A entschlüsselt die Nachricht, verschlüsselt sie für Server B, und sendet diesem Server die nun erneut verschlüsselte Nachricht. Server B entschlüsselt die Nachricht, und leitet diese entweder unverschlüsselt direkt an Bob weiter, oder verschlüsselt die Nachricht („Server-To-Client-Verschlüsselung“) vorher. | ||

Diese Verschlüsselungsmethode ist eine der am weitest verbreiteten Methoden. Die Angriffsfläche bei dieser Art der Nachrichtenverschlüsselung beschränkt sich lediglich auf die beteiligten Server. | Diese Verschlüsselungsmethode ist eine der am weitest verbreiteten Methoden. Die Angriffsfläche bei dieser Art der Nachrichtenverschlüsselung beschränkt sich lediglich auf die beteiligten Server. | ||

== End-To-End == | === End-To-End === | ||

Alice verschlüsselt ihre Nachricht mit einem Schlüssel, der nur Bob bekannt ist und sendet die Nachricht an Server A. Dieser sendet die Nachricht an Server B weiter. Server B empfängt die Nachricht, und sendet sie an Bob. Bob kann mit seinem Schlüssel die Nachricht entschlüsseln. | Alice verschlüsselt ihre Nachricht mit einem Schlüssel, der nur Bob bekannt ist und sendet die Nachricht an Server A. Dieser sendet die Nachricht an Server B weiter. Server B empfängt die Nachricht, und sendet sie an Bob. Bob kann mit seinem Schlüssel die Nachricht entschlüsseln. | ||

| Zeile 46: | Zeile 49: | ||

Nachteilig ist hier sehr, dass die Sicherheit der Verschlüsselung von Alice und Bob gleichermaßen abhängt. Sollte der Schlüssel von einer der beteiligten Personen versehentlich veröffentlicht werden, ist er auch zukünftig für Alice sowie als auch Bob unbrauchbar. | Nachteilig ist hier sehr, dass die Sicherheit der Verschlüsselung von Alice und Bob gleichermaßen abhängt. Sollte der Schlüssel von einer der beteiligten Personen versehentlich veröffentlicht werden, ist er auch zukünftig für Alice sowie als auch Bob unbrauchbar. | ||

=== Hybride Verschlüsselung === | |||

Die hybride Verschlüsselung kombiniert die asymmetrische und die symmetrische Verschlüsselung miteinander. Wenn Alice Bob eine Nachricht schickt, so erzeugt ihr System einen zufälligen symmetrischen Schlüssel. Dieser Schlüssel wird benutzt, um ihre Nachricht zu verschlüsseln. Der zufällig erzeugte Schlüssel wird nun mit Bobs öffentlichem Schlüssel verschlüsselt. Alice sendet nun die verschlüsselte Nachricht, und den verschlüsselten Schlüssel an Bob. | |||

Damit Bob die Nachricht lesen kann, muss er zuerst den, mit seinem öffentlichen Schlüssel verschlüsselten, Schlüssel mit seinem privaten Schlüssel entschlüsseln, und kann nun mit dem entschlüsselten Schlüssel Alice’ Nachricht an ihn Entschlüsseln. | |||

Vorteil ist hier, dass einerseits die Effizienz der symmetrischen Verschlüsselung erhalten bleibt, aber andererseits dessen Nachteil der geringen Schlüsselsicherheit umgangen wird. Sollte Marvin den – verschlüsselten – Schlüssel zur Nachricht Abfangen, so benötigt er immer noch Bobs Schlüssel, um an den Schlüssel zur Nachricht zu gelangen. | |||

== Siehe auch == | == Siehe auch == | ||

* | * [[Grundlagen der Verschlüsselung mit GnuPG]] | ||

* [[GPA]] – grafische Schlüsselverwaltung | |||

* [[Off-the-Record-Messaging]], Verschlüsseln von Sofort-Nachrichten | |||

== Weblinks == | == Weblinks == | ||

* [http://www.thunderbird-mail.de/wiki/Enigmail_OpenPGP PGP-Verschlüsselung in Thunderbird] {{sprache|de}} | * [http://www.thunderbird-mail.de/wiki/Enigmail_OpenPGP PGP-Verschlüsselung in Thunderbird] {{sprache|de}} | ||

* [http://www.gnupg.org/index.de.html GnuPG-Website] {{sprache|de}} | * [http://www.gnupg.org/index.de.html GnuPG-Website] {{sprache|de}} | ||

* [http://de.wikipedia.org/wiki/Alice_und_Bob Wer sind Alice und Bob?] {{sprache|de}} | |||

[[Kategorie:Grundlagen]] | [[Kategorie:Grundlagen]] | ||

[[Kategorie:Sicherheit]] | [[Kategorie:Sicherheit]] | ||

[[Kategorie:Internet]] | [[Kategorie:Internet]] | ||

Aktuelle Version vom 10. Dezember 2012, 22:01 Uhr

Für die verschlüsselte Kommunikation gibt es verschiedene Methoden, nach denen verschlüsselt wird. Dieser Grundlagenartikel gibt einen kurzen Überblick über die verschiedenen Arten der Verschlüsselung.

Komplett unverschlüsselter Austausch von Nachrichten ist mittlerweile unüblich. Das rechtsseitig dargestellte Diagramm zeigt die Verschlüsselungsmethoden nochmals grafisch auf.

Arten der Verschlüsselung

Man unterscheidet, je nach Definition, drei bis vier Arten der Verschlüsselung. Nachfolgend die üblichen Varianten nebst kurzer Beispiele.

Server-To-Server

Alice schickt ihre Nachricht bei dieser Art der Verschlüsselung unverschlüsselt an Server A. Server A verschlüsselt die Nachricht, und leitet sie verschlüsselt an Server B weiter. Server B entschlüsselt die Nachricht, und leitet sie unverschlüsselt an Bob weiter.

Diese Art der Verschlüsselung kann zum Beispiel bei einem Unternehmen mit mehreren Standorten vorkommen, die über das Internet verbunden sind. Innerhalb der jeweiligen Unternehmens-Standorte wird die Nachricht als Klartext-Nachricht übertragen, und bei der Übermittlung zwischen den beiden Standorten wird die Nachricht verschlüsselt.

Client-To-Server

Bei dieser Verschlüsselungsmethode sendet Alice ihre Nachricht verschlüsselt an Server A. Server A empfängt die Nachricht, entschlüsselt sie, und leitet sie unverschlüsselt an Server B weiter. Server B leitet die Nachricht nun entweder unverschlüsselt direkt an Bob weiter, oder verschlüsselt sie („Server-To-Client-Verschlüsselung“) vorher.

Diese Verschlüsselungsmethode kann zum Einsatz kommen, wenn die beiden Server direkt miteinander verbunden sind, oder sich in einem geschlossenen Netzwerk befinden, die Clients allerdings über ein öffentliches Netzwerk auf die Server zugreifen.

Client-To-Server und Server-To-Server kombiniert

Alice verschlüsselt ihre Nachricht, und sendet sie an Server A. Server A entschlüsselt die Nachricht, verschlüsselt sie für Server B, und sendet diesem Server die nun erneut verschlüsselte Nachricht. Server B entschlüsselt die Nachricht, und leitet diese entweder unverschlüsselt direkt an Bob weiter, oder verschlüsselt die Nachricht („Server-To-Client-Verschlüsselung“) vorher.

Diese Verschlüsselungsmethode ist eine der am weitest verbreiteten Methoden. Die Angriffsfläche bei dieser Art der Nachrichtenverschlüsselung beschränkt sich lediglich auf die beteiligten Server.

End-To-End

Alice verschlüsselt ihre Nachricht mit einem Schlüssel, der nur Bob bekannt ist und sendet die Nachricht an Server A. Dieser sendet die Nachricht an Server B weiter. Server B empfängt die Nachricht, und sendet sie an Bob. Bob kann mit seinem Schlüssel die Nachricht entschlüsseln.

Ob die Übertragung der Nachricht von Alice zu Server A, von Server A zu Server B, und von Server B zu Bob verschlüsselt oder unverschlüsselt stattfand, ist in Bezug auf die Sicherheit der Nachricht nicht von Bedeutung. Nur Bob ist in der Lage, die Nachricht zu entschlüsseln und zu lesen.

Methoden der Verschlüsselung

Neben verschiedenen Arten der Verschlüsselung gibt es auch verschiedene Methoden der Verschlüsselung

Asymmetrisch

Bei der asymmetrischen Verschlüsselung besitzt jeder Teilnehmer zwei Schlüssel, einen privaten, und einen öffentlichen. Diese Schlüssel werden als Paare erzeugt.

Wenn Alice Bob eine verschlüsselte Nachricht zukommen lassen will, verschlüsselt sie diese mit Bobs öffentlichem Schlüssel und sendet Bob die Nachricht. Bob kann die Nachricht mit seinem privaten Schlüssel wieder entschlüsseln.

Alice kennt Bobs privaten Schlüssel nicht. Bob kennt den privaten Schlüssel von Alice ebenfalls nicht. Wenn Bob Alice eine verschlüsselte Nachricht zukommen lassen will, verschlüsselt er diese Nachricht mit dem öffentlichen Schlüssel von Alice. Alice kann diese Nachricht dann mit ihrem privaten Schlüssel entschlüsseln.

Vorteil ist bei dieser Methode der Verschlüsselung, dass alle Beteiligten jeweils nur ihren privaten Schlüssel geheimhalten müssen. Zudem kann mit dem privaten Schlüssel eine Signatur erzeugt werden. Diese Signatur kann mit dem öffentlichen Schlüssel auf Richtigkeit überprüft werden.

Nachteil ist, dass Marvin sich als Bob ausgeben könnte, und Alice einen „falschen“ öffentlichen Schlüssel schickt (nämlich seinen eigenen), Alice verschlüsselt die Nachricht dann mit Marvins öffentlichem Schlüssel, der entschlüsselt die Nachricht mit seinem privaten Schlüssel, liest sie, verschlüsselt sie mit Bobs öffentlichem Schlüssel, und schickt die Nachricht dann an Bob. Der kann die Nachricht nun mit seinem privaten Schlüssel entschlüsseln. – Der so genannte „Man-In-The-Middle-Angriff“.

Symmetrisch

Die symmetrische Verschlüsselung arbeitet mit nur einem Schlüssel. Wenn Alice Bob eine verschlüsselte Nachricht schickt, benutzt sie einen Schlüssel, der Alice, sowie Bob bekannt ist. Wenn Bob die Nachricht empfängt, kann er sie mit Hilfe des vorher ausgetauschten Schlüssels entschlüsseln.

Ein solcher Schlüssel kann zum Beispiel ein geheimes Wort, ein Code zum errechnen des Schlüssels, oder ähnliches sein. Alice muss Bob also vorher mitteilen, welchen Schlüssel sie verwenden wird. Zum Austausch des Schlüssels wird heutzutage üblicher Weise eine asymmetrisch verschlüsselte Nachricht verwendet (hybride Verschlüsselung).

Vorteil ist bei dieser Verschlüsselungsmethode, dass sie gegenüber der asymmetrischen Verschlüsselung performanter ist. Wenn Alice Bob eine große Nachricht in mehreren Paketen zuschicken will, muss sie nicht erst jedes Paket neu mit Bobs öffentlichem Schlüssel verschlüsseln, und dieser das Paket erst mit seinem privaten Schlüssel wieder entschlüsseln, sondern bei jedem Paket ist für Bob und Alice klar, was sie als Verschlüsselung zu erwarten haben.

Nachteilig ist hier sehr, dass die Sicherheit der Verschlüsselung von Alice und Bob gleichermaßen abhängt. Sollte der Schlüssel von einer der beteiligten Personen versehentlich veröffentlicht werden, ist er auch zukünftig für Alice sowie als auch Bob unbrauchbar.

Hybride Verschlüsselung

Die hybride Verschlüsselung kombiniert die asymmetrische und die symmetrische Verschlüsselung miteinander. Wenn Alice Bob eine Nachricht schickt, so erzeugt ihr System einen zufälligen symmetrischen Schlüssel. Dieser Schlüssel wird benutzt, um ihre Nachricht zu verschlüsseln. Der zufällig erzeugte Schlüssel wird nun mit Bobs öffentlichem Schlüssel verschlüsselt. Alice sendet nun die verschlüsselte Nachricht, und den verschlüsselten Schlüssel an Bob.

Damit Bob die Nachricht lesen kann, muss er zuerst den, mit seinem öffentlichen Schlüssel verschlüsselten, Schlüssel mit seinem privaten Schlüssel entschlüsseln, und kann nun mit dem entschlüsselten Schlüssel Alice’ Nachricht an ihn Entschlüsseln.

Vorteil ist hier, dass einerseits die Effizienz der symmetrischen Verschlüsselung erhalten bleibt, aber andererseits dessen Nachteil der geringen Schlüsselsicherheit umgangen wird. Sollte Marvin den – verschlüsselten – Schlüssel zur Nachricht Abfangen, so benötigt er immer noch Bobs Schlüssel, um an den Schlüssel zur Nachricht zu gelangen.

Siehe auch

- Grundlagen der Verschlüsselung mit GnuPG

- GPA – grafische Schlüsselverwaltung

- Off-the-Record-Messaging, Verschlüsseln von Sofort-Nachrichten